En el artículo de hoy vamos a aprender a hacer un ataque Evil twin o gemelo malvado.

¿Qué es evil twin?

Este ataque consiste en crear un punto de acceso trampa. La finalidad del ataque es redirigir al usuario a una web trampa, en la que el usuario tendrá que introducir la contraseña de su wifi y nosotros podremos verla. En este ataque se utiliza el phishing para obtener una contraseña de una red wifi.

Para hacer este ataque es fundamental que en la red wifi que vamos a atacar haya tráfico es decir, si no hay nadie que se pueda conectar a nuestro punto de acceso trampa el ataque no tendrá éxito.

Vamos a utilizar una herramienta llamada airgeddon programada por v1s1t0r.

Para comenzar vamos a descargar la herramienta de su repositorio de github:

git clone https://github.com/v1s1t0r1sh3r3/airgeddon.git

Acederemos al directorio:

cd airgeddon/

Y lo ejecutaremos:

./airgeddon.sh

Una vez que se ejecuta, nos detectará la resolución, el sistema… Presionaremos [Enter] para poder continuar:

Ahora el script comprobará si tenemos todas las herramientas instaladas. Para ésta práctica es necesario tener instalado todas las herramientas incluidas las opcionales, estas las instalaremos. Mediante el comando:

sudo apt-get install + nombre_de_la_herramienta

sudo apt-get install bettercap sudo apt-get install mdk4 sudo apt-get install hostapd sudo apt-get install lighttpd sudo apt-get install dhcpd sudo apt-get install hostapd-wpe

Para este ataque es necesario utilizar una tarjeta wifi. Yo voy a utilizar esta. Bueno, una vez que ya tenemos todo instalado vamos a comenzar. Seleccionamos la interfaz wlan0:

Ahora vamos a ponerla en modo monitor mediante el número 2:

Ahora elegiremos el número 7 para acceder al menú de ataques evil twin:

Elegiremos la opción 9. Va a comenzar una exploración en busca de objetivos. Se nos abrirá una ventana como esta:

Para cerrarla hay que presionar Ctrl + C.

Una vez terminado el escaneo, seleccionaremos la red que queremos atacar. Las redes que aparecen con un asterisco (*) son las que tienen clientes. Como he dicho antes, es necesario que haya tráfico, por lo que es recomendable seleccionar una de estas.

Seleccionamos el número de la red que queramos atacar.

Ahora elegiremos el método que queramos para desautenticar al usuario y conseguir el handshake.

Nos ofrece la posibilidad de activar el modo persecución. Este modo nos permite evadir el channel hopping. Para utilizar esta opción es necesario tener otra interfaz wifi.

![]()

Si no la tenemos nos saltará el siguiente error.

Nos da la opción de falsear la dirección MAC de nuestra tarjeta para evitar ser rastreados.

![]()

Ahora nos pregunta si tenemos un fichero de handshake capturado, si es así tenemos que indicarle la ruta. En mi caso, no.

![]()

Ahora nos pedirá el valor en segundos del timeout, el valor por defecto es 20. Y comenzarán a abrirse dos ventana.

Esta ventana lo que hace es lanzar continuamente ataques de desautenticación a los usuarios de la red.

En esta nos avisará cuando tengamos capturado el handshake.

![]()

La ruta en la que se guarda el handshake por defecto es:

/root/handshake-BSSID_DE_LA_WIFI.cap

Pero podemos introducir la que queramos.

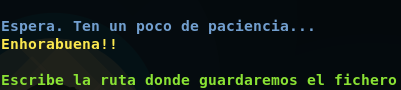

Ahora nos comentará que cuando se consiga la contraseña de la red wifi donde queremos guardarla. Al igual que antes podemos elegir la que queramos o la que viene por defecto que es:

/root/evil_twin_captive_portal_password-NOMBRE_DE_LA_WIFI.txt

Seleccionaremos el idioma en el que los usuarios afectados verán el portal cautivo.

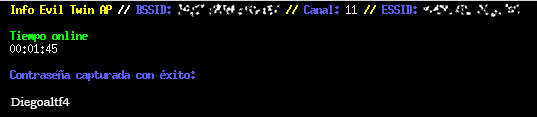

Y ya está todo listo, solo falta esperar. Se nos abrirán 6 ventanas, en cada una de ellas tendremos información sobre el ataque, la que más nos importa es la ventana de “Control”.

Que será en la que nos aparezca la contraseña de la red, también podremos verla en la ruta que elegimos anteriormente.

Lo que el usuario verá será una página en la que tendrá que introducir la clave de su wifi. Solo se finalizará el ataque cuando el usuario introduzca la correcta.

Bueno, espero que os haya gustado esta herramienta, hay que entender que no es un ataque infalible. En muchas ocasiones no funciona ya sea porque el usuario no pica, porque no hay forma de conseguir el handshake o por un millón de cosas más.

Un saludo

DiegoAltF4

Inicio

Hola buenas noches por favor por favor me enseñan más a realizar ataques de todo tipo y a detectarlos

Consulta este metodo tambien esa compatible con WPA2?

Saludos.

Hola Ariel, gracias por tu comentario.

El ataque es completamente compatible con WPA2, de hecho las capturas que ilustran el artículo están tomadas de un caso real con ENC WPA2.

Un saludo,

DiegoAltF4

Hola! Alguien puede ayudarme? Al final del ataque, cuando se supone que debe de pedirle la contraseña a la vìctima (en este caso ataquè mi propio wifi), el programa se me cierra con el mensaje:

./airgeddon.sh: line 9137: /sys/class/net//address: No such file or directory

./airgeddon.sh: line 9142: original_macs[«${1}»]: bad array subscript

Alguien sabe còmo solucionarlo y què significa? D: