Nmap (Network Mapper) es una de las herramientas más utilizadas por los hackers para descubrir hosts y servicios en una red informática mediante el envío de paquetes y el análisis de las respuestas. Es un escáner de red de código abierto creado por Gordon Lyon.

Nmap permite detectar equipos, servicios y sistemas operativos. Mediante el uso de scripts, este herramienta proporciona servicios de detección avanzados, detección de vulnerabilidades y otras aplicaciones. Es capaz de adaptarse a las condiciones de la red pudiendo modificar la latencia y la agresividad del escaneo, para evitar congestionar la red. Nmap también pose una interfaz gráfica llamada zenmap

Instalación de Nmap

El manual de instalación de Nmap ofrece guías de instalación para los siguientes sistemas operativos.

- GNU/Linux

- BSD: FreeBSD, OpenBSD y NetBSD

- Oracle/Sun Solaris

- Apple Mac OS X

- Amiga

- IBM AIX

- Windows 7 y posteriores, así como Windows Server 2008 y posteriores

Existe una guía de instalación para equipos con Windows 2000

Instalación en sistemas Windows 10

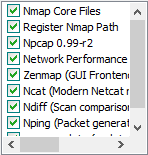

Para descargar Nmap en Windows, tenemos que entrar en la web oficial de descargas y descargar la última versión «stable».

El instalador .exe que se comenzara a descargar contiene principalmente: nmap, npcap (necesario para el funcionamiento de todo el software) y también zenmap (del que hablaremos en próximas entradas).

Instalación en sistemas GNU/Linux

Para instalar Nmap en Debian o Ubuntu se pueden usar repositorios oficiales. Es tan sencillo como abrir nuestra terminal y escribir:

$ sudo apt-get install nmap

En algunas distros, como Kali Linux ya viene preinstalado.

Ejemplos prácticos de Nmap

<Dirección IP / nombre de host>: Escanear con opciones por defecto

$ sudo nmap 192.168.1.1 ... $ sudo nmap www.google.es

<Rango de direcciones IP>: En el ejemplo escanearemos todas las IPs desde la 192.168.1.1 hasta la 192.168.1.50.

$ sudo nmap 192.168.1.1-50

<Subred IP>: En este caso estamos escaneando desde la IP 192.168.1.1 hasta la 192.168.1.254

$ sudo nmap 192.168.1.1/24

-iL <nombre de archivo>: Escanear objetivos desde un archivo de texto. Esta opción es recomendable si vamos a escanear un numero de elevado o no consecutivo de IPs. Por ejemplo, si queremos escanear todas las IPs de España que tengamos en un fichero.

$ sudo nmap -iL ipsobjetivos.txt

-p <puerto, rango de puertos>: Escaneamos el puerto 80, o los puertos 22 y 80, o los puertos del 1 al 1024 (puertos de servidor).

$ sudo nmap 192.168.1.1 -p 80 ... $ sudo nmap 192.168.1.1 -p 22,80 ... $ sudo nmap 192.168.1.1 -p 1-1024

-oN <fichero>: Almacenar los resultados en un archivo TXT.

$ sudo nmap -oN resultado.txt 192.168.1.1

-oX <fichero>: Si queremos almacenar los resultados en un archivo XML.

$ sudo nmap -oX resultado.xml 192.168.1.1

-oA <fichero>: Almacenar los resultados en todos los formatos.

$ sudo nmap -oA resultado192.168.1.1

-sS: Escaneo TCP SYN.

$ sudo nmap -sS 192.168.1.1

-sT: Escaneo TCP Connect().

$ sudo nmap -sT 192.168.1.1

-sA: Escaneo TCP ACK.

$ sudo nmap -sA 192.168.1.1

-sn: Escaneo Ping. No hace escaneo de puertos.

$ sudo nmap -sn 192.168.1.1

-sU: Escaneo UDP.

$ sudo nmap -sU 192.168.1.1

-sV: Detectar versión de servicios. Nos proporcionará un listado de los puertos abiertos e información adicional sobre los servicios que se están ejecutando.

$ sudo nmap -sV scanme.nmap.org ... PORT STATE SERVICE VERSION 22/tcp open ssh OpenSSH 6.6.1p1 Ubuntu 2ubuntu2.11 (Ubuntu Linux; protocol 2.0) 80/tcp open http Apache httpd 2.4.7 ((Ubuntu)) 135/tcp filtered msrpc 139/tcp filtered netbios-ssn 445/tcp filtered microsoft-ds 9929/tcp open nping-echo Nping echo 31337/tcp open tcpwrapped Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel ...

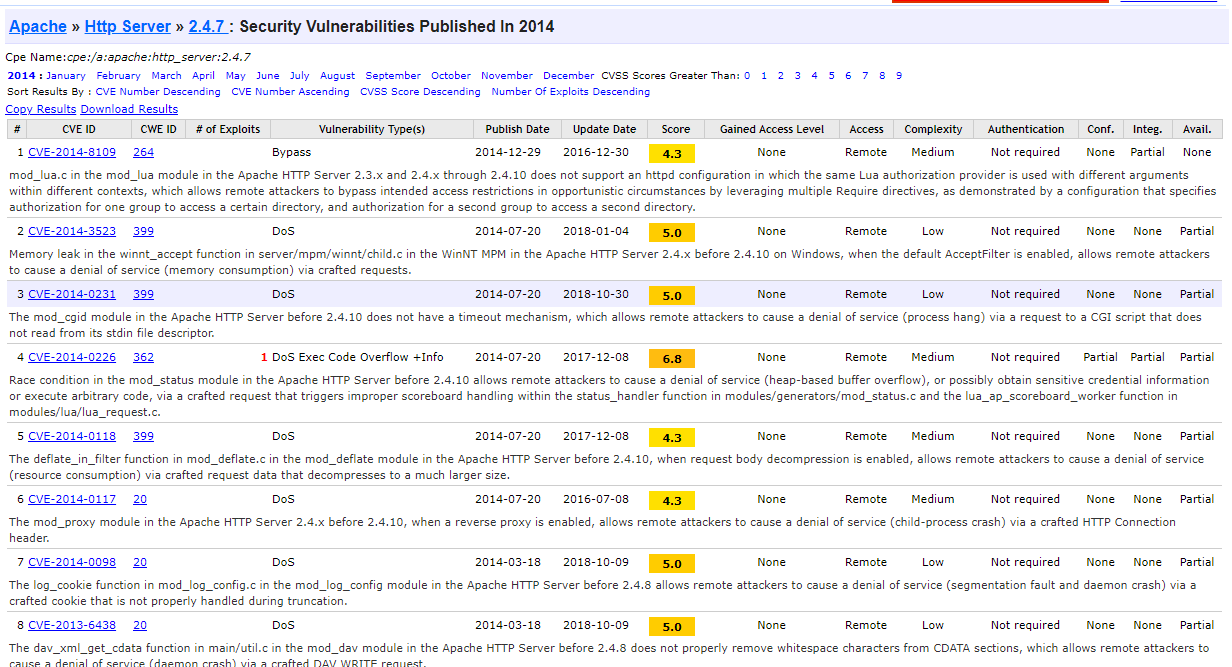

En el puerto 22/tcp hay un servicio SSH, en concreto con OpenSSH versión 6.6.1p1. También podemos ver que en el puerto 80/tcp tenemos un servidor Apache versión 2.4.7. Ambos servicios corren bajo Ubuntu.

Esta información puede resultar muy útil para posibles hackers ya que puede existir alguna vulnerabilidad en estos servicios. Podría ser explotada y comprometer el servidor.

Podemos ver que hay muchas vulnerabilidades documentadas sobre esa versión de Apache. Para comprometer el servidor solo queda ponerse manos a la obra ?

-O: Detección de sistemas operativos. Nos dirá que tipo de sistema operativo corre en el host al que estamos escaneando.

$ sudo nmap -O 192.168.1.1 ... Device type: general purpose|storage-misc|firewall Running (JUST GUESSING): Linux 4.X|3.X|2.6.X (96%), Synology DiskStation Manager 5.X (87%), WatchGuard Fireware 11.X (87%) OS CPE: cpe:/o:linux:linux_kernel:4.4 cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:2.6.32 cpe:/o:linux:linux_kernel cpe:/a:synology:diskstation_manager:5.1 cpe:/o:watchguard:fireware:11.8 Aggressive OS guesses: Linux 4.4 (96%), Linux 4.0 (93%), Linux 3.11 - 4.1 (92%), Linux 2.6.32 (92%), Linux 3.10 - 3.12 (92%), Linux 2.6.32 or 3.10 (91%), Linux 2.6.32 - 2.6.35 (90%), Linux 3.13 (90%), Linux 2.6.32 - 2.6.39 (90%), Linux 3.10 - 4.2 (89%) No exact OS matches for host (test conditions non-ideal). ...

-A: Información de sitemas operativos, escaneo con scripts, detección de servicios, traceroute. Esta opción nos dará mucha información utilizando un único parámetro. Combina las opciones -sV y -O mencionadas antes.

$ sudo sudo nmap -A 192.168.1.1

-Pn: Hacer escaneo sin hacer host discovery, por lo tanto, ignora la respuesta a Ping. De lo contrario, si el host no responde a Ping, nmap no realiza el escaneo. Muy útil cuando el host está levantado pero bloquea los Ping.

$ sudo nmap -Pn 192.168.1.1

-F: Modo rápido: Escanea menos puertos, por lo que es menos ruidoso y rápido

$ sudo nmap -F 192.168.1.1

-n: Evitar que haga resolución DNS. No resuelve nombres ni direcciones IP por lo que es más rápido.

-D: Mandar peticiones desde todas las IPs que deseemos (IP spoofing), además de la nuestra, claro. Así el host no sabe exactamente desde cual se hace el escaneo. nmap -D y una lista de direcciones IP (no pongáis 8.8.8.8 ni 4.4.4.4). Poned direcciones creíbles, por ejemplo IPs de otros países.

-g: Cambiar el puerto de origen. Esta opción nos sirve para cambiar el puertode origen y en ocasiones permite evadir a algunos firewalls que bloquean los puertos del cliente. Recomendable usar los puertos 53 (DNS) y 123 (NTP) ya que son puertos que a veces no bloquean los administradores.

$ sudo nmap -g 53 192.168.1.1

–open: Mostrar únicamente los puertos abiertos. Esta opción es muy útil para que nmap solo indique los puertos que estan abiertos y no la ristra de puertos cerrados.

$ sudo nmap --open 192.168.1.1

-oG: Guardar el resultado en un formato que permita procesarlo con grep.

$ sudo nmap 192.168.1.1 -oG destino.txt

-vv: Modo «super» verboso. Nos permite ver que hace nmap a medida que el escaneo se ejecuta.

$ sudo nmap -vv 192.168.1.1

Y con todas estas opciones que nos proporciona nmap os invito a que las pongáis en practica y que juguéis un poco con ellas. Podéis utilizar la web de nmap que nos da permiso para escanearla.

Inicio

Deja una respuesta